10.¿Qué pasaría si el dispositivo tuviera el sistema Bluetooth siempre encendido?

-Que consumiría más energía

11.¿Se podrían utilizar las comunicaciones Bluetooth en un hospital ?

- Si porque no interfiere en los aparatos utilizados en la medicina ya que utiliza una frecuencia de 2,4Ghz

12.¿Podemos enviar imagenes de 2 megas por este sistema ?

- Si

13.¿Podemos enviar videos mpeg4 de más de treita minutos por este sistema?

- Si pero el tiempo del envio sería prolongado

jueves, 22 de diciembre de 2011

lunes, 19 de diciembre de 2011

Cuestiones sencillas

6. Indica que tipo de tarjeta requiere desmontar el ordenador para su instalación

-PCI

7. Los enrutadores disponen de un conector para internet. Este conector¿es distinto de los conectores Ethernet? Di qué diferencias hay entre los dos

a) Si es distinto

b)Diferencias

- Al ser redes inalámbricas, la comodidad que ofrecen es muy superior a las redes cableadas porque cualquiera que tenga acceso a la red puede conectarse desde distintos puntos dentro de un rango suficientemente amplio de espacio.

- Una vez configuradas, las redes Wi-Fi permiten el acceso de múltiples ordenadores sin ningún problema ni gasto en infraestructura, no así en la tecnología por cable

- La Wi-Fi Alliance asegura que la compatibilidad entre dispositivos con la marca Wi-Fi es total, con lo que en cualquier parte del mundo podremos utilizar la tecnología Wi-Fi con una compatibilidad total.

Desventajas

- Una de las desventajas que tiene el sistema Wi-Fi es una menor velocidad en comparación a una conexión con cables, debido a las interferencias y pérdidas de señal que el ambiente puede acarrear.

- La desventaja fundamental de estas redes existe en el campo de la seguridad. Existen algunos programas capaces de capturar paquetes, trabajando con su tarjeta Wi-Fi en modo promiscuo, de forma que puedan calcular la contraseña de la red y de esta forma acceder a ella. Las claves de tipo WEP son relativamente fáciles de conseguir con este sistema. La alianza Wi-Fi arregló estos problemas sacando el estándar WPA y posteriormente WPA2, basados en el grupo de trabajo 802.11i. Las redes protegidas con WPA2 se consideran robustas dado que proporcionan muy buena seguridad. De todos modos muchas compañías no permiten a sus empleados tener una red inalámbrica. Este problema se agrava si consideramos que no se puede controlar el área de cobertura de una conexión, de manera que un receptor se puede conectar desde fuera de la zona de recepción prevista (e.g. desde fuera de una oficina, desde una vivienda colindante).

- Hay que señalar que esta tecnología no es compatible con otros tipos de conexiones sin cables como Bluetooth, GPRS, UMTS, etc.

-PCI

7. Los enrutadores disponen de un conector para internet. Este conector¿es distinto de los conectores Ethernet? Di qué diferencias hay entre los dos

a) Si es distinto

b)Diferencias

- Al ser redes inalámbricas, la comodidad que ofrecen es muy superior a las redes cableadas porque cualquiera que tenga acceso a la red puede conectarse desde distintos puntos dentro de un rango suficientemente amplio de espacio.

- Una vez configuradas, las redes Wi-Fi permiten el acceso de múltiples ordenadores sin ningún problema ni gasto en infraestructura, no así en la tecnología por cable

- La Wi-Fi Alliance asegura que la compatibilidad entre dispositivos con la marca Wi-Fi es total, con lo que en cualquier parte del mundo podremos utilizar la tecnología Wi-Fi con una compatibilidad total.

Desventajas

- Una de las desventajas que tiene el sistema Wi-Fi es una menor velocidad en comparación a una conexión con cables, debido a las interferencias y pérdidas de señal que el ambiente puede acarrear.

- La desventaja fundamental de estas redes existe en el campo de la seguridad. Existen algunos programas capaces de capturar paquetes, trabajando con su tarjeta Wi-Fi en modo promiscuo, de forma que puedan calcular la contraseña de la red y de esta forma acceder a ella. Las claves de tipo WEP son relativamente fáciles de conseguir con este sistema. La alianza Wi-Fi arregló estos problemas sacando el estándar WPA y posteriormente WPA2, basados en el grupo de trabajo 802.11i. Las redes protegidas con WPA2 se consideran robustas dado que proporcionan muy buena seguridad. De todos modos muchas compañías no permiten a sus empleados tener una red inalámbrica. Este problema se agrava si consideramos que no se puede controlar el área de cobertura de una conexión, de manera que un receptor se puede conectar desde fuera de la zona de recepción prevista (e.g. desde fuera de una oficina, desde una vivienda colindante).

- Hay que señalar que esta tecnología no es compatible con otros tipos de conexiones sin cables como Bluetooth, GPRS, UMTS, etc.

jueves, 24 de noviembre de 2011

Taller informatica 3 página 37

1¿Qué es un software libre?

-Es la denominación del software que respeta la libertad de los usuarios sobre su producto adquirido y, por tanto, una vez obtenido puede ser usado, copiado, estudiado, modificado, y redistribuido libremente.

2¿Cuáles son las cuatro libertades del software libre?

- La libertad de usar el programa, con cualquier propósito.

- La libertad de estudiar cómo funciona el programa y modificarlo, adaptándolo a tus necesidades.

- La libertad de distribuir copias del programa, con lo cual puedes ayudar a tu prójimo.

- La libertad de mejorar el programa y hacer públicas esas mejoras a los demás, de modo que toda la

comunidad se beneficie

3 Busca cinco ejemplo de softwre libre.

-GIMP

-VLC

- LibreOffice

-Geany

-Google Chromium

4¿Qué es el codigo abierto?

-Es el término con el que se conoce al software distribuido y desarrollado libremente. El código abierto tiene

un punto de vista más orientado a los beneficios prácticos de compartir el código que a las cuestiones éticas

y morales las cuales destacan en el llamado software libre. Un código abierto es un código al que se puede

acceder a su código fuente para poderlo modificar posteriormente

5¿Quién es Richard Stallman?

- Es un programador estadounidense y fundador del movimiento por el software libre en el mundo

-Es la denominación del software que respeta la libertad de los usuarios sobre su producto adquirido y, por tanto, una vez obtenido puede ser usado, copiado, estudiado, modificado, y redistribuido libremente.

2¿Cuáles son las cuatro libertades del software libre?

- La libertad de usar el programa, con cualquier propósito.

- La libertad de estudiar cómo funciona el programa y modificarlo, adaptándolo a tus necesidades.

- La libertad de distribuir copias del programa, con lo cual puedes ayudar a tu prójimo.

- La libertad de mejorar el programa y hacer públicas esas mejoras a los demás, de modo que toda la

comunidad se beneficie

3 Busca cinco ejemplo de softwre libre.

-GIMP

-VLC

- LibreOffice

-Geany

-Google Chromium

4¿Qué es el codigo abierto?

-Es el término con el que se conoce al software distribuido y desarrollado libremente. El código abierto tiene

un punto de vista más orientado a los beneficios prácticos de compartir el código que a las cuestiones éticas

y morales las cuales destacan en el llamado software libre. Un código abierto es un código al que se puede

acceder a su código fuente para poderlo modificar posteriormente

5¿Quién es Richard Stallman?

- Es un programador estadounidense y fundador del movimiento por el software libre en el mundo

martes, 22 de noviembre de 2011

Análisis ejercicio 15

A)124.127.122.123(Publica)

B)172.31.1.1(Privada)/169.5.10.10(Publica)/129.11.189.15(Publica)

C)199.134.167.1758(Publica)/201.201.202.202(Publica)

B)172.31.1.1(Privada)/169.5.10.10(Publica)/129.11.189.15(Publica)

C)199.134.167.1758(Publica)/201.201.202.202(Publica)

Análisis ejercicio 14

Telmet: sólo sirve para acceder en modo terminal, es decir, sin gráficos, pero fue una herramienta muy útil para arreglar fallos a distancia, sin necesidad de estar físicamente en el mismo sitio que la máquina que los tenía. También se usaba para consultar datos a distancia, como datos personales en máquinas accesibles por red, información bibliográfica, etc.

SMTP: es un protocolo de la capa de aplicación. Protocolo de red basado en textos utilizados para el intercambio de mensajes de correo electrónico entre computadoras u otros dispositivos.

a)SMTP: para el intercambio de correos

Telmet: arreglar fallos a distancia

b)Utilizo más el SMTP

SMTP: es un protocolo de la capa de aplicación. Protocolo de red basado en textos utilizados para el intercambio de mensajes de correo electrónico entre computadoras u otros dispositivos.

a)SMTP: para el intercambio de correos

Telmet: arreglar fallos a distancia

b)Utilizo más el SMTP

Cuestiones sencillas

12. Explica las diferencias entre TPC e IP

-El IP solo se encargar de enviar paquetes mientras que el TCP se encarga de recibir los paquetes.

-El TCP divide la información en paquetes.

13.¿Qué utilidad tiene el código detector de errores?

-Tiene la utilidad de enviar códigos información con los errores(si los hay) de envio para que mande otra vez la

información que se ha perdido.

-El IP solo se encargar de enviar paquetes mientras que el TCP se encarga de recibir los paquetes.

-El TCP divide la información en paquetes.

13.¿Qué utilidad tiene el código detector de errores?

-Tiene la utilidad de enviar códigos información con los errores(si los hay) de envio para que mande otra vez la

información que se ha perdido.

viernes, 18 de noviembre de 2011

Analisis ejercicio 11

a)hola-->hello-->привет

¿como estás?-->how are you?-->Как поживаешь?

b)por que me piden tres pasos

c)utilizar solo dos pasos

d)utilizar un solo protocolo en común

jueves, 17 de noviembre de 2011

Taller de informatica 1 página 33

¿Qué significa la expresión <<el router es símbolo de control>>?

-Que controla todos los archivos que pasan por el.

¿Para qué sirve el proxy o servidor intermediario?

-Sirve para interceptar las conexiones de red que un cliente

hace a un servidor de destino, por varios motivos posibles como

seguridad, rendimiento, anonimato, etc.

¿Qué funciones tiene el firewall o cortafuegos?

-Evitar intromisiones no deseadas y que no salga información sin permiso

¿Qué son los puertos 80 y 25?

-80:Entradas a servidores web

-25: es para el correo

-Que controla todos los archivos que pasan por el.

¿Para qué sirve el proxy o servidor intermediario?

-Sirve para interceptar las conexiones de red que un cliente

hace a un servidor de destino, por varios motivos posibles como

seguridad, rendimiento, anonimato, etc.

¿Qué funciones tiene el firewall o cortafuegos?

-Evitar intromisiones no deseadas y que no salga información sin permiso

¿Qué son los puertos 80 y 25?

-80:Entradas a servidores web

-25: es para el correo

viernes, 11 de noviembre de 2011

Analisis 8 y 9

¿Por qué no se puede utilizar en cable de más de 100 m de longitud?

-Por que perdería demasiada señal con la distancia

Características:

-UTP = Unshielded Twisted Pair

-Patch cord

-26awg

-4P

-ISO/IEC 11801

-TIA/EIA 568

-CAT5e

Pares de hilos: 4

Colores del cable:

-Marrón

-Verde

-Azul

-Naranja

-Por que perdería demasiada señal con la distancia

Características:

-UTP = Unshielded Twisted Pair

-Patch cord

-26awg

-4P

-ISO/IEC 11801

-TIA/EIA 568

-CAT5e

Pares de hilos: 4

Colores del cable:

-Marrón

-Verde

-Azul

-Naranja

jueves, 10 de noviembre de 2011

Analisis 3 y 4

OUI de mi pc:

00-02-B3 (hex) Intel Corporation

0002B3 (base 16) Intel Corporation

M/S: JF3-420

2111 N.E. 25th Ave.

Hillsboro OR 97124

UNITED STATESMAC de mi pc:

00-19-66 (hex) Asiarock Technology Limited

001966 (base 16) Asiarock Technology Limited

P.O. Box957, Offshore Incorporations Centre

Road Town Tortola

VIRGIN ISLANDS, BRITISHa)Asiarock Technology Limited

b)http://www.importgenius.com/shipments/asiarock-technology.html

c)por que la legislación lo obliga.

Los fabricantes han de identificar todas las tarjetas.

Para hacerlo, hay que comprar el número en la IEEE (Autoridad de Registro del Instituto de Ingeniería Eléctrica y Electrónica).

El identificador es único para cada tarjeta é identifica al fabricante ó

empresa a nivel mundial.

martes, 8 de noviembre de 2011

Teoria

Red en bus

Red cuya topología se caracteriza por tener un único canal de comunicaciones (denominado bus, troncal o backbone) al cual se conectan los diferentes dispositivos. De esta forma todos los dispositivos comparten el mismo canal para comunicarse entre sí.Ventajas:

-Facilidad de implementación y crecimiento.

-Simplicidad en la arquitectura

Desventajas

-Hay un límite de equipos dependiendo de la calidad de la señal.

-Puede producirse degradación de la señal.

- Complejidad de reconfiguración y aislamiento de fallos.

-Limitación de las longitudes físicas del canal

-.Un problema en el canal usualmente degrada toda la red.

- El desempeño se disminuye a medida que la red crece.

-El canal requiere ser correctamente cerrado (caminos cerrados).

-Altas pérdidas en la transmisión debido a colisiones entre mensajes.

-Es una red que ocupa mucho espacio

RED EN ESTRELLA

Una red en estrella es una red en la cual las estaciones están conectadas directamente a un punto central y todas las comunicaciones se han de hacer necesariamente a través de éste. Los dispositivos no están directamente conectados entre sí, además de que no se permite tanto tráfico de información.

Dado su transmisión, una red en estrella activa tiene un nodo central activo que normalmente tiene los medios para prevenir problemas relacionados con el eco.

Se utiliza sobre todo para redes locales. La mayoría de las redes de área local que tienen un enrutador (router), un conmutador (switch) o un concentrador (hub) siguen esta topología. El nodo central en estas sería el enrutador, el conmutador o el concentrador, por el que pasan todos los paquetes de usuarios.

Ventajas:

- Si un PC se desconecta o se rompe el cable solo queda fuera de la red esa PC.

- Fácil de agregar, reconfigurar arquitectura PC.

- Fácil de prevenir daños o conflictos.

- Centralización de la red

- Si el nodo central falla, toda la red deja de transmitir.

- Es costosa, ya que requiere más cable que las topologías bus o anillo.

- El cable viaja por separado del concentrador a cada computadora.

Red en árbol

Topología de red en la que los nodos están colocados en forma de árbol. Desde una visión topológica, la conexión en árbol es parecida a una serie de redes en estrella interconectadas salvo en que no tiene un nodo central. En cambio, tiene un nodo de enlace troncal, generalmente ocupado por un hub o switch, desde el que se ramifican los demás nodos. Es una variación de la red en bus, la falla de un nodo no implica interrupción en las comunicaciones. Se comparte el mismo canal de comunicaciones.Ventajas:

- Cableado punto a punto para segmentos individuales.

- Soportado por multitud de vendedores de software y de hardware.

- Se requiere mucho cable.

- La medida de cada segmento viene determinada por el tipo de cable utilizado.

- Si se viene abajo el segmento principal todo el segmento se viene abajo con él.

- Es más difícil su configuración.

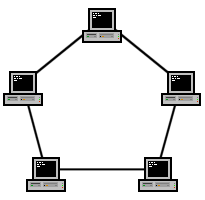

Red en anillo

Topología de red en la que cada estación está conectada a la siguiente y la última está conectada a la primera. Cada estación tiene un receptor y un transmisor que hace la función de repetidor, pasando la señal a la siguiente estación.En este tipo de red la comunicación se da por el paso de un token o testigo, que se puede conceptualizar como un cartero que pasa recogiendo y entregando paquetes de información, de esta manera se evitan eventuales pérdidas de información debidas a colisiones.

En un anillo doble, dos anillos permiten que los datos se envíen en ambas direcciones. Esta configuración crea redundancia (tolerancia a fallos

Ventajas:

- Simplicidad en la arquitectura y facilidad de fluidez. evita las colisiones

- Longitudes de canales

- El canal usualmente se degradará a medida que la red crece.

- Difícil de diagnosticar y reparar los problemas.

- Si una estación o el canal falla, las restantes quedan incomunicadas.

martes, 25 de octubre de 2011

viernes, 21 de octubre de 2011

martes, 18 de octubre de 2011

Taller 9

1 ¿Cuál es la función del disco duro?

Guardar y almacenar datos

2 ¿Se borran los datos almacenados en un disco duro al apagar el ordenador?

No

3 En la minunidad se citan 3 tipos de discos duros. ¿Cuáles son y en qué se diferencian?

-Disco local

-Programas

-Datos

4 Ordena de mayor a menor la capacidad de los siguientes dispositivos de memoria

Disco duro>DVD>CD-ROM>disquete

5 ¿Cómo esta constituido un disco duro? Haz un croquis explicativo

Guardar y almacenar datos

2 ¿Se borran los datos almacenados en un disco duro al apagar el ordenador?

No

3 En la minunidad se citan 3 tipos de discos duros. ¿Cuáles son y en qué se diferencian?

-Disco local

-Programas

-Datos

4 Ordena de mayor a menor la capacidad de los siguientes dispositivos de memoria

Disco duro>DVD>CD-ROM>disquete

5 ¿Cómo esta constituido un disco duro? Haz un croquis explicativo

viernes, 14 de octubre de 2011

Descripción Unidad de disco

Fabricante (Unidades de disco estándar)

Modelo ST3160815AS

Bytes/sector 512

Medio cargado Sí

Tipo de medio Fixed	hard disk media

Particiones 2

Bus SCSI 0

Unidades lógicas SCSI 0

Puerto SCSI 1

Id. de destino SCSI 1

Sectores/pista 63

Tamaño 149,05 GB (160.039.272.960 Bytes)

Nº total de cilindros 19.457

Nº total de sectores 312.576.705

Nº total de pistas 4.961.535

Pistas/cilindro 255

Partición Disco #0, Partición #0

Tamaño de partición 87,90 GB (94.385.055.744 Bytes)

Desplazamiento inicial de partición 32.256 bytes

Partición Disco #0, Partición #1

Tamaño de partición 61,15 GB (65.654.184.960 Bytes)

Desplazamiento inicial de partición 94.385.088.000 bytes

Calcular los bytes desaprovechados:

705*512= 360.960

Solución: 360.960

Si sabemos que cada archivo deja vacio la mitad del ultimo sector vuelve a calcular los bytes

312.576*512/80.019.456bytes 80.019.456+705*512 = 80.380.416bytes

Fabricante (Unidades de disco estándar)

Modelo ST3160815AS

Bytes/sector 512

Medio cargado Sí

Tipo de medio Fixed	hard disk media

Particiones 2

Bus SCSI 0

Unidades lógicas SCSI 0

Puerto SCSI 1

Id. de destino SCSI 1

Sectores/pista 63

Tamaño 149,05 GB (160.039.272.960 Bytes)

Nº total de cilindros 19.457

Nº total de sectores 312.576.705

Nº total de pistas 4.961.535

Pistas/cilindro 255

Partición Disco #0, Partición #0

Tamaño de partición 87,90 GB (94.385.055.744 Bytes)

Desplazamiento inicial de partición 32.256 bytes

Partición Disco #0, Partición #1

Tamaño de partición 61,15 GB (65.654.184.960 Bytes)

Desplazamiento inicial de partición 94.385.088.000 bytes

Calcular los bytes desaprovechados:

705*512= 360.960

Solución: 360.960

Si sabemos que cada archivo deja vacio la mitad del ultimo sector vuelve a calcular los bytes

312.576*512/80.019.456bytes 80.019.456+705*512 = 80.380.416bytes

martes, 11 de octubre de 2011

Taller 9

Disco duro | 5 TB | ||

Dispositivos ópticos | CD | 700-900 MB | |

DVD | 4,7-17 GB | ||

Blu-ray | 500 GB | ||

Tarjetas de memoria | Secure Digital Card | SD | 2 TB |

Compact Flash | CF | 144 PB | |

Multimedia Card | MMC | 32 GB | |

Memory Stick | MS | 2 TB | |

Memorias USB | 256 GB | ||

viernes, 7 de octubre de 2011

Taller 8

Tipos de archivos en los que puedes guardar un dibujo en paint:

-JPG

-RNG

-GIF

-BMP

-TIFF

-DIB

Tipos de archivos que reproduce el windows Media:

-NIPEG

-AVI

-ARI

-MDI

Tipos de archivosejeutables:

-winrar

-patch

-wakeup

-skytel

-JPG

-RNG

-GIF

-BMP

-TIFF

-DIB

Tipos de archivos que reproduce el windows Media:

-NIPEG

-AVI

-ARI

-MDI

Tipos de archivosejeutables:

-winrar

-patch

-wakeup

-skytel

jueves, 6 de octubre de 2011

viernes, 30 de septiembre de 2011

Taller 2

- LXDE as the standard desktop,

- Open Office,

- the Firefox WWW browser,

- GNU Image Manipulation Program GIMP,

- MPlayer Multimedia System,

- Internet-access software for (W)LAN, modem, isdn, umts/gprs,

- Tools for data rescue, network analysis and system repair.

- The Knoppix has got two versions, CD version and DVD version

- Associació d'Usuaris de GNU/Linux en llengua catalana (Spain)

- Asociación de Usuarios de Software Libre de la UPV (Spain)

- RedIRIS, Madrid (Spain)

- GUI/Universidad de Valladolid (Spain)

jueves, 29 de septiembre de 2011

Clasificación de sistemas operativos

Sistema operativo | Windows 7 | Ubuntu |

Creador | Microsoft | Linux (Canonical) |

Año de lanzamiento | 2009 | 2004 |

Gratuito | No | Si |

Procesadores soportados | Intel | Intel x86 AMD64 EM64T |

Sistema de archivos por defecto | NTFS | Ext3 |

Sistema de ventanas por defecto | Estándar Windows | GNOME |

miércoles, 28 de septiembre de 2011

Tecno 12-18 El sistema operativo

1¿Cuáles son las funciones de un sistema operativo?

-Coordinar el trabajo del ordenador: controla y distribuye los recursos del hardware, hace que puedan funcionar otros programas, realiza dos o más tareas a la vez y controla los periféricos

-Organizar la información: guarda la información en archivos y carpetas. Dentro de una carpeta pueden haber archivos u otras carpetas que guardan archivos

La interfaz gráfica es importante, ya que en función de su calidad podemos trabajar de forma más cómoda y ser más productivos

2¿Qué significa que el sistema operativo distribuye recusos del hardware?

Significa que puede hacer funcionar ha otros programas que hace que podamos realizar dos o más tareas a la vez y que controla los periféricos3¿Cómo nos ayudan los sistemas operativos a organizar los archivos?

Nos ayuda guardando los archivos en carpetas y dentro de esas carpetas pueden haber más carpetas con más archivos4¿Cuál es el sistema operativo que más se utiliza?

El sistema operativo que más se utiliza es el windows y los windows más utilizados son el 98, el xp y el 75¿En qué tipos de ordenadores se utiliza el sistema operativo mac?

En los Apple6¿Qué significa que un programa es un programa abierto?

Significa que es un programa que puedes modificar7¿Por que se utiliza cada vez más el Linux?

Por que es gratis y se utiliza cada vez más en ámbitos educativos y de la administración jueves, 22 de septiembre de 2011

taller de informatica 17 página 104 E3

Tras las dos visitas anteriores, pense en llevarle a un sitio un poco más lejano. A San Sebastian a la ermita de San Juan de Gaztelugatxe, la cual esta en la cima de un monte rodeado por el mar cantabrico, y apesar de las vistas lo que más le gusto fue hacer sonar la campana de la ermita

taller de informatica 17 página 104 E2

Despues de la visita al acueducto, decidí que debiamos ver el monasterio del Escorial, que esta situado junto a la colina del monte Abantos, llegamos justos para la misa de la tarde, cuando acabó salio encantado, creo que fue lo que más le gusto

taller de informatica 17 página 104

Vino un amigo de las canarias y decidí enseñarle un poco de la peninsula, asi que le lleve a segovia a ver el acueducto romano, el cual tenía muchas ganas de ver con sus propios ojos. Cuando llegamos se quedo en estado de shock por la magnitud del acueducto

Suscribirse a:

Entradas (Atom)